Depuis 2002, je vois les mêmes erreurs se répéter. Les mêmes illusions. Les mêmes catastrophes. J’ai reconstruit des serveurs fondus, récupéré des données après des cryptages, géré des crises en silence dans des pays étrangers. J’ai vu des dirigeants pleurer, des employés au chômage technique, des entreprises disparaître. Et pourtant, en 2025, on continue de vendre du rêve, des antivirus magiques et des assurances qui ne paient pas. Il est temps de dire les choses telles qu’elles sont.

Le paradoxe de la cybersécurité en France : mieux protégé… mais pas prêt

Le baromètre 2025 de Cybermalveillance.gouv.fr vient de tomber. Les chiffres font froid dans le dos, mais pas pour les raisons qu’on croit.

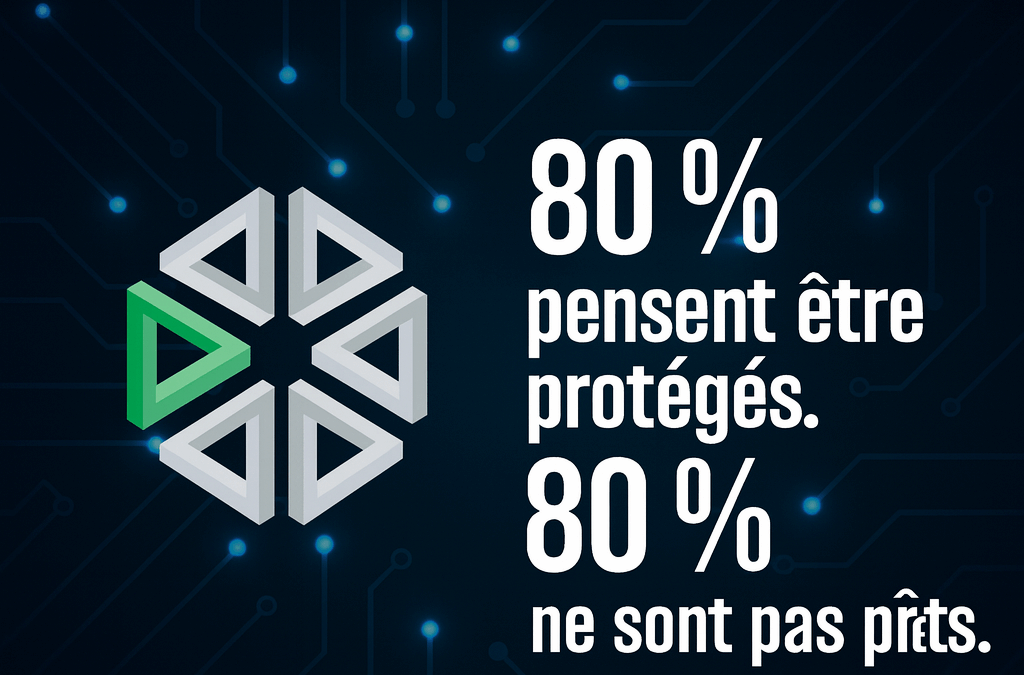

58% des dirigeants de PME estiment avoir un bon niveau de protection. Dans le même temps, 80% admettent ne pas être prêts en cas d’attaque.

Comment est-ce possible ?

Simple : on confond avoir un antivirus avec être protégé. On confond avoir souscrit une cyberassurance avec être couvert. On confond avoir acheté un pare-feu à 3000€ avec maîtriser son système d’information.

J’ai passé 23 ans à observer ce décalage entre perception et réalité. Et je peux vous dire une chose : la cybersécurité ne se vend pas en boîte. Elle se construit, se comprend, se vit.

Cet article n’est pas un énième discours de sensibilisation. C’est un témoignage brut, sans filtre, sur ce que j’ai vraiment vu, vécu et appris depuis 2002. Des centaines d’interventions en urgence, des nuits à reconstruire ce qui avait été détruit, des conversations difficiles avec des dirigeants qui réalisent trop tard.

Alors oui, je vais parler chiffres, technologies, réglementations. Mais surtout, je vais vous raconter la réalité du terrain. Celle qu’on ne lit jamais dans les brochures commerciales.

2002-2010 : L’ère de la sécurité informatique « à l’ancienne » (Windows XP et mots de passe sur Post-it)

L’ère de l’innocence coupable

En 2002, on ne parlait pas encore de « cybersécurité ». On disait « sécurité informatique ». Et encore, uniquement chez ceux qui en avaient les moyens ou la conscience.

Dans la plupart des PME, l’informatique était un mal nécessaire. On confiait ça à un prestataire externe, ou au technicien qui « s’y connaissait un peu ». Les priorités ? Un antivirus (souvent gratuit), des sauvegardes locales (sur bandes ou disques externes jamais testés), et un pare-feu activé « par défaut ».

Le mot « risque » n’existait pas dans le vocabulaire numérique des entreprises.

Les phrases que j’entendais à l’époque :

- « Mes informations n’intéressent personne. »

- « On est trop petits pour être ciblés. »

- « De toute façon, on a un antivirus. »

Je me souviens d’entreprises où les postes tournaient encore sous Windows XP avec le compte administrateur par défaut et le mot de passe noté sur un Post-it. Et ces configurations ont parfois tenu 10 ans. C’est dire la lenteur de l’évolution des mentalités.

Mon premier baptême du feu : janvier 2007

Un appel un dimanche soir, début janvier. Une mairie. Panique totale.

« Tout a cramé. »

J’arrive sur place. Le serveur principal a littéralement fondu. Pas une métaphore : des gouttes de plastique au sol, des composants noircis. Le 380V est passé là où il ne fallait pas.

La dernière sauvegarde complète ? Fin décembre, pendant les fêtes. Et la bande est HS.

Il faut refaire la comptabilité pour le bilan annuel de la collectivité, préparer les élections… Vraiment pas le bon moment.

Une semaine de travail acharné à reconstruire depuis les sauvegardes incrémentielles. Au final, seulement 15 jours de données perdues. Mais 15 jours qui auraient pu faire basculer toute une collectivité locale.

Ce que j’ai appris ce jour-là : on ne teste jamais ses sauvegardes. Jamais. Jusqu’au jour où on en a besoin. Et là, c’est trop tard.

2010-2020 : Cloud, smartphones et ransomwares – quand la digitalisation a créé de nouvelles failles

Le grand basculement numérique

Cette décennie a tout changé : apparition du cloud, généralisation des smartphones, explosion du SaaS, transformation des modes de travail.

Mais paradoxalement, cette modernisation ne s’est pas accompagnée d’un renforcement de la sécurité. Au contraire.

On a multiplié les surfaces d’attaque sans adapter les protections. On a ouvert les données à la mobilité sans former les utilisateurs. On a intégré des dizaines d’outils sans revoir l’architecture réseau.

Les mêmes illusions persistaient :

- « Je suis trop petit pour intéresser un hacker. »

- « C’est l’IT qui s’en occupe. »

- « On a un antivirus, on est tranquille. »

Pendant ce temps, les cybercriminels s’industrialisaient. Les premières vagues de ransomwares frappaient. Des collectivités, des cliniques, des entreprises du BTP, des cabinets d’avocats se retrouvaient paralysés du jour au lendemain.

Cas réel : Call center crypté – 48 heures pour tout reconstruire (début 2010)

Un appel en pleine nuit. Un centre d’appel de 17 personnes. Tout est crypté.

Chômage technique immédiat pour toute l’équipe. Chaque heure perdue, c’est du chiffre d’affaires qui s’envole. Le client principal menace de résilier le contrat.

Pas de plan de reprise. Pas de sauvegardes testées. Pas de procédure.

48 heures non-stop pour tout remonter. J’ai reconstruit le système, récupéré les données depuis des sauvegardes partielles, recréé les configurations.

Le dirigeant voulait payer la rançon. Je l’en ai dissuadé. Payer, c’est financer le crime organisé. Et rien ne garantit la récupération des données.

On a réussi sans payer. Mais au prix d’un stress inimaginable, de pertes financières importantes, et d’une prise de conscience brutale.

Ce que j’ai appris : les ransomwares ne préviennent pas. Ils frappent quand vous êtes vulnérable, quand votre trésorerie est tendue, quand vous ne pouvez pas vous le permettre. C’est exactement pour ça qu’ils sont efficaces.

2017 : La naissance d’Adamentis, une réponse concrète

Face à tous ces constats accumulés, j’ai créé Adamentis en 2017. Pas pour vendre des solutions toutes faites. Mais pour construire ce qui manquait cruellement aux PME : un datacenter éco-responsable, des infrastructures de sauvegarde robustes, des solutions de cloud privé, et des outils de travail à distance sécurisés.

L’idée était simple : proposer un accompagnement complet, cohérent, et souverain. Protéger les données des entreprises sans dépendre des géants américains. Leur offrir la possibilité de travailler à distance en toute sécurité, bien avant que la pandémie ne rende cela indispensable.

Nous avions même développé une solution de visioconférence basée sur de l’open-source, que nous avons offerte pendant toute la période COVID. Parce qu’accompagner, ce n’est pas seulement facturer. C’est aussi être présent quand c’est nécessaire.

2020-2025 : COVID-19, explosion des cyberattaques et le réveil brutal des PME françaises

Covid-19 : l’accélérateur brutal

La pandémie a été un électrochoc numérique. En quelques semaines, des entreprises ont dû ouvrir leurs systèmes à distance, improviser le télétravail, dématérialiser des processus manuels.

Dans l’urgence, la sécurité est passée au second plan.

Résultat : explosion des attaques. En France, le coût global de la cybercriminalité pour les entreprises est estimé à plus de 100 milliards d’euros par an.

Pour mes clients chez Adamentis, cette transition s’est faite en douceur. Ils avaient déjà les outils, les infrastructures, les procédures. Ils ont pu basculer en télétravail en quelques heures, avec des connexions sécurisées, des sauvegardes qui continuaient de tourner, et une visioconférence fonctionnelle.

Mais autour de nous, c’était le chaos. Des entreprises qui découvraient qu’elles n’avaient aucune solution de travail à distance. D’autres qui ouvraient leurs systèmes à la va-vite, créant des failles béantes.

Selon le baromètre 2025 :

- 80% des TPE-PME ne sont pas prêtes à réagir à une cyberattaque

- 65% n’ont aucun plan de continuité ou procédure formalisée

- 60% des PME touchées ferment dans les 18 mois

Et pourtant, paradoxalement, le sentiment de protection progresse. Pourquoi ? Parce qu’on a acheté des outils. Un antivirus supplémentaire. Un pare-feu. Une cyberassurance.

On accumule les solutions sans comprendre le problème.

L’erreur fatale : confondre synchronisation et sauvegarde (OneDrive, Google Drive, Dropbox…)

Et c’est là qu’intervient l’une des confusions les plus dangereuses que je rencontre encore aujourd’hui, même en 2025 :

Des entrepreneurs, des dirigeants, même des informaticiens confondent synchronisation et sauvegarde.

Ils pensent que parce qu’ils utilisent OneDrive, Google Drive, Dropbox ou iCloud, leurs données sont sauvegardées.

Faux. Elles sont synchronisées.

Quelle différence ?

Synchronisation : Si vous supprimez un fichier sur votre ordinateur, il est supprimé partout. Si un ransomware chiffre vos fichiers locaux, il chiffre aussi la version synchronisée dans le cloud. En quelques minutes, toutes vos données sont perdues.

Sauvegarde : Une copie indépendante, versionnée, souvent déconnectée, qui permet de restaurer vos données même si tout est détruit.

Pire encore : les utilisateurs d’Office 365 et Google Workspace pensent être à l’abri. Ils me disent : « Mes données sont chez Microsoft/Google, elles sont protégées. »

Non. Microsoft et Google ne garantissent PAS la sauvegarde de vos données contre les suppressions accidentelles, les attaques, ou les erreurs humaines.

Lisez les conditions d’utilisation : vous êtes responsable de vos sauvegardes.

Et je peux vous le confirmer par expérience directe : cet été, j’ai vécu un cas où des utilisateurs ont été supprimés en « hard delete » chez Microsoft. Résultat ? Irrécupérable.

Microsoft a réagi… après 10 jours. Certains tickets ont pris 2 mois à être traités. Deux mois pendant lesquels l’entreprise était paralysée, sans accès à des années de données critiques.

Combien d’entreprises n’ont aucune sauvegarde de leurs emails, de leurs SharePoint, de leurs Teams ? Combien découvrent, trop tard, qu’après un piratage ou une suppression accidentelle, Microsoft ne peut rien restaurer ?

J’ai vu des entreprises perdre des années d’échanges, de documents, de travail collaboratif… parce qu’elles croyaient que « c’était dans le cloud, donc en sécurité ».

La réalité que personne ne vous dit

Vous savez ce qui m’énerve le plus dans ce métier ? Les vendeurs de rêve.

Ceux qui débarquent avec leur UTM à 3000€, l’installent en 2 heures, et repartent en vous disant « vous êtes protégé ». Sans formation. Sans audit préalable. Sans comprendre votre système d’information.

Résultat : le client ne peut plus rien faire, tout est bloqué. Ou pire, une fausse sensation de sécurité s’installe.

Les assurances cyber qui promettent monts et merveilles… et qui refusent de payer le jour où ça arrive. Parce que vous n’aviez pas coché la bonne case, pas fait la bonne mise à jour, pas respecté un obscur paragraphe du contrat.

Les cabinets d’audit qui facturent 50 000€ pour produire un rapport de 200 pages que personne ne lira jamais. Parce que c’est trop technique, trop long, trop déconnecté de la réalité opérationnelle de l’entreprise.

Et surtout, ces soi-disant « experts en cybersécurité » qui ne savent vendre que des antivirus ou des solutions non souveraines, sans jamais prendre le temps de comprendre le métier du client, son système d’information, ses vrais risques.

La cybersécurité, ce n’est pas un produit. C’est un accompagnement.

Les 3 illusions mortelles qui coûtent cher aux entreprises

Illusion n°1 : « Mes données n’intéressent personne » (entendu des milliers de fois)

C’est la phrase que j’ai entendue des milliers de fois. Des milliers. Et même plus.

Et à chaque fois, je pose la même question : « Êtes-vous sûr ? »

Parce que voilà ce qui peut se passer, et ce qui s’est passé :

Un jour, j’interviens pour une suspicion de données étranges sur un serveur.

Je cherche. Je fouille. Et là… je tombe sur des films érotiques. D’employés de l’entreprise.

Comment vous dire le malaise ? Comment gérer ça humainement ? Je croise ces personnes dans l’heure qui suit. On ne se regarde plus dans les yeux. On regarde par terre.

Le dirigeant a bien géré. Il a été discret. Mais imaginez : si ces données avaient été découvertes lors d’un piratage ? Si elles avaient été diffusées ? Les conséquences réputationnelles, humaines, juridiques auraient été catastrophiques.

Vos données intéressent toujours quelqu’un. Même si ce n’est pas pour ce que vous imaginez.

Illusion n°2 : « J’ai un antivirus, je suis protégé » (l’accumulation ne fait pas la sécurité)

L’antivirus, c’est comme la ceinture de sécurité. C’est nécessaire. Mais ça ne vous protège pas d’un chauffard qui vous fonce dessus à 150 km/h.

Pire encore : l’accumulation d’antivirus. Des clients qui en ont 3 ou 4, parce qu’on leur a dit que « plus il y en a, mieux c’est ». Résultat ? Les systèmes ralentissent, les outils se neutralisent entre eux, et la protection est moins bonne qu’avec un seul antivirus bien configuré.

La sécurité, ce n’est pas une question de quantité. C’est une question de cohérence.

Illusion n°3 : « J’ai une cyberassurance, je suis couvert » (30% de refus de paiement)

Ah, l’assurance cyber. Le Graal. Le ticket tranquillité.

Sauf que voilà : les assurances cyber refusent de payer dans 30 à 40% des cas.

Pourquoi ? Parce que vous n’aviez pas :

- Mis en place la double authentification

- Testé vos sauvegardes mensuellement

- Appliqué toutes les mises à jour critiques

- Formé vos équipes

Bref, parce que vous n’étiez pas « en conformité » avec des clauses que vous n’aviez pas lues ou comprises.

Une assurance cyber sans prévention, c’est comme une assurance incendie sans détecteur de fumée. Elle ne sert à rien.

Social engineering et facteur humain : le maillon faible (mais aussi le plus fort)

Le social engineering, mon « sport » préféré

On me dit souvent : « Chez nous, c’est impossible. »

Arff. Un défi. Je me lance. Et d’ailleurs, on me paye pour ça.

Le social engineering, c’est l’art de manipuler l’humain. Pas la technologie. L’humain.

Et vous savez quoi ? Ça marche à tous les coups. Parce qu’on exploite la confiance, l’urgence, la peur, la fatigue.

J’ai vu des dirigeants qui se pensaient invulnérables, qui avaient « de la volonté », qui « ne se feraient jamais avoir ». Et puis un jour, un moment de stress, de surcharge, un souci perso ou pro… Et hop, le petit moment qui fait basculer.

Ce petit moment qu’un hacker attend, qu’il choisit, pour tout faire basculer.

Les attaques Office 365 : quand le cloud ne protège pas tout

Des attaques sur des serveurs Office 365, j’en ai entendu parler des dizaines. Moi-même, j’en ai vécu une : un hacker prend le contrôle, supprime tout, ou utilise le compte pour spammer.

Heureusement, on a pu limiter les dégâts. On repart vite. Mais encore une fois : le cloud n’est pas synonyme de sécurité absolue.

Les tentatives d’attaque : tous les jours, pour tout le monde

Personne n’est à l’abri. Personne.

Vous pouvez aller sur ransomware.live et voir en temps réel les attaques mondiales. Des entreprises du CAC40, des PME, des collectivités, des hôpitaux… et même des sociétés ESN expertes en cybersécurité.

Oui, vous avez bien lu. Même des « experts en cyber » se font crypter.

Free, SFR, Bouygues se sont fait pirater. Des millions de données personnelles volées. Si eux, avec leurs moyens, leurs équipes, leurs budgets… qu’en est-il de vous ?

Dans ce domaine, le mieux est de rester humble. Et surtout, ne pas se la jouer. Parce que le jour où ça arrive, c’est toujours brutal.

Les remediations en silence : l’omerta industrielle

Quand on m’appelle à l’étranger

Il m’arrive d’être appelé dans des pays étrangers pour des « remediations ». Énergie, minerai, industrie.

On me dit qu’il y a eu « un souci électrique ». En moins de 2 heures, on se rend compte que c’est une attaque. Ransomware.

Mais chut. Ne pas dire. Ne pas divulguer. Personne ne sait, sauf 2 ou 3 personnes.

Pourquoi ? Risques liés à la bourse. Risques réputationnels. On juge comme si c’était parce qu’on avait mal fait les choses. (Et ce n’est pas toujours faux, d’ailleurs.)

Mais ce jugement est profondément ancré. En Europe, en Afrique, en France, nous n’avons pas la vision qu’on apprend des erreurs. Que nos échecs sont nos diplômes.

Pourtant, un bébé tombe. Il se relève. On le félicite. Et il finit par marcher.

Pourquoi est-ce différent pour les entreprises ?

D’ailleurs, la gendarmerie, la DGSI, avec qui il m’arrive de travailler, ont du mal à faire témoigner les entrepreneurs et dirigeants pour les actions de sensibilisation qu’ils mènent. Parce qu’avouer publiquement qu’on a été piraté, c’est encore perçu comme un aveu de faiblesse.

Alors on se tait. Et les erreurs se répètent.

2025 : Intelligence Artificielle et deepfake – la nouvelle génération d’attaques cyber

L’industrialisation de la manipulation

Depuis 2023, les attaques par IA explosent.

Phishing ultra-ciblé, basé sur vos données publiques et internes. Faux emails, faux appels, fausses vidéos du PDG, générées en quelques secondes.

Il y a plus d’un an, je faisais une conférence pour des mutuelles et banques sur ce sujet.

J’expliquais qu’aujourd’hui, avec tout ce qui circule sur le dark web (noms, prénoms, adresses, RIB), il est facile de se faire passer pour un conseiller bancaire.

Spoofing de numéro de téléphone : simple. Email envoyé depuis une adresse crédible : facile. Recopier une voix avec l’IA : un jeu d’enfant. Et maintenant, les deepfakes vidéo.

On se fait passer pour le conseiller, pour le patron, pour demander un virement urgent. Et ça marche.

Les outils d’attaque sont accessibles à tous

Le plus flippant ? Ces outils sont disponibles en ligne. Gratuitement ou pour quelques euros.

- ChatGPT (détourné) pour écrire des emails de phishing ultra-crédibles

- Eleven Labs ou Play.ht pour cloner une voix à partir de 30 secondes d’enregistrement

- Deepfake tools open-source pour créer de fausses vidéos

Vous n’avez plus besoin d’être un hacker technique. Juste bien outillé.

Le risque n’est plus un virus

Le risque, aujourd’hui, c’est le doute généralisé.

Comment savoir si l’email de votre patron est authentique ? Si l’appel de votre banque est réel ? Si la vidéo de votre PDG demandant un virement urgent n’est pas un deepfake ?

La confiance numérique est en train de s’effondrer.

Ordinateurs quantiques : la menace qui arrive (et que personne n’anticipe)

2025-2030 : la course au chiffrement post-quantique

Parlons de ce dont personne ne parle encore vraiment : le quantique.

Les ordinateurs quantiques arrivent. Ils vont révolutionner le calcul, la recherche, l’industrie.

Mais ils vont aussi casser tous nos systèmes de chiffrement actuels en quelques secondes.

Vos mots de passe ? Obsolètes. Vos clés de chiffrement RSA ? Inutiles. Toutes les données chiffrées aujourd’hui et stockées par des attaquants ? Elles seront déchiffrées demain.

C’est ce qu’on appelle le « Harvest Now, Decrypt Later » : les hackers volent des données chiffrées aujourd’hui, en attendant d’avoir les moyens de les déchiffrer dans 5 ou 10 ans.

L’opportunité ET la menace

Comme toujours dans les nouvelles technologies, il y a les opportunités (cryptographie post-quantique, sécurité renforcée) et les menaces (cassage des protections actuelles).

Malheureusement, c’est souvent les « mauvais hackers » qui vont plus vite.

Et comme les entrepreneurs n’ont pas le temps de s’y intéresser, ou de mettre de l’argent dans la sécurité « tant que ça fonctionne », on se retrouvera encore une fois en retard.

« Quand tout va bien, pourquoi je paye ça ? Ça sert à rien. »

Sauf que justement, si tout va bien, c’est parce que ça sert.

Ce que j’ai appris en 23 ans (et que personne ne dit)

1. Les erreurs sont à 99% humaines

Mauvais choix. Pas de choix. Mauvaises personnes. Mauvaise gouvernance.

Il m’arrive souvent de devoir auditer suite à un personnel qui détourne, qui est fâché, qui veut supprimer des données ou récupérer la liste clients, le savoir de l’entreprise.

Des audits, il y en a de plusieurs types. Mais souvent, on découvre dans les logs l’historique. Sauf si tout a été effacé (et c’est de plus en plus fréquent).

2. Trop d’infos tue l’info

On vend des SIEM, EDR, SOC… Mais parfois, trop d’informations tue l’information. On surveille au mauvais endroit, parce qu’on ne connaît pas bien le SI, les risques, ce qui se passe vraiment en interne.

Les secrets de polichinelle sont souvent les pires.

3. Méfiez-vous des « familles »

Plus on veut tout contrôler seul, pire c’est.

Plus on me dit « ici, c’est une famille, on ne cache rien, on partage tout », plus je sais qu’il y a toujours un moment où le loup est dans la bergerie.

4. Le RGPD : personne ne l’applique vraiment

Combien de dirigeants ont, pour tout contrôler, accès à toutes les boîtes mail de leurs employés ?

Combien d’entrepreneurs n’ont pas compris la durée de conservation des données ?

Combien pensent être en conformité parce qu’ils ont une « charte RGPD » affichée dans la salle de pause ?

Le RGPD, c’est comme la cybersécurité : ce n’est pas un document. C’est une pratique quotidienne.

5. Vous ne pouvez pas tout faire seul

J’ai vu des DSI s’épuiser, des dirigeants cumuler commercial, compta, et cybersécurité. 72% des dirigeants de PME n’ont aucun salarié dédié à la cybersécurité.

Normal. Mais alors, entourez-vous bien. Travaillez avec des partenaires qui vous parlent en vérité, pas ceux qui promettent la tranquillité absolue.

6. La formation, c’est la base

94% des malwares transitent par email. Et pourtant, seules 34% des PME forment leurs collaborateurs.

Former, c’est investir. 20 minutes tous les trimestres suffisent. Des exemples concrets. Des simulations. Pas juste une slide PowerPoint.

Cybersécurité PME : ce qu’il faut faire MAINTENANT (checklist 2025)

Pour les dirigeants de PME

- Testez vos sauvegardes. Tous les mois.

- Pas une fois par an. Tous les mois. Sinon, vous ne savez pas si elles fonctionnent.

- Écrivez un plan de crise.

- Qui fait quoi ? Qui appelle qui ? Où sont les sauvegardes ? Imprimez-le. Affichez-le.

- Formez vos équipes tous les trimestres.

- Même 20 minutes suffisent. Des cas concrets. Des exemples.

- Implémentez la double authentification partout.

- C’est une base, pas une option.

- Reprenez le contrôle de votre SI.

- Ne déléguez pas aveuglément. Comprenez au moins les grandes lignes.

- Travaillez avec des partenaires qui vous disent la vérité.

- Pas ceux qui vendent du rêve. Ceux qui vous expliquent les risques, honnêtement.

- Ne confondez pas synchronisation et sauvegarde.

- Si vous utilisez Office 365, Google Workspace, OneDrive ou Dropbox : mettez en place des vraies sauvegardes, versionnées et déconnectées.

Pour tout le monde

Prenez conscience.

Les attaques touchent les TPE, les géants du CAC40, les hôpitaux, les écoles. Personne n’est à l’abri.

Et pourtant, tout le monde peut se préparer.

Conclusion : Il n’est pas trop tard, mais le temps presse

Voilà 23 ans que je répète certaines choses.

Sauvegardez. Testez. Formez. Anticipez.

Et pourtant, tant qu’on n’a pas eu le feu, on ne comprend pas. Il faut du temps pour entendre, comprendre, assimiler, intégrer la matière et la restituer.

Mais aujourd’hui, le temps presse. Les cybercriminels ne dorment jamais. Ils exploitent la vitesse, l’inattention, la naïveté. L’IA démultiplie leurs capacités. Le quantique va bouleverser nos certitudes.

Et la cybersécurité n’est plus une problématique technique. C’est une question de résilience.

Résilience de votre entreprise. De votre secteur. De notre tissu économique national.

Alors oui, il faut que tout le monde prenne conscience : patrons, employés, entrepreneurs, commerciaux, politiques, collectivités.

En cybersécurité, l’inaction est une faute. L’impréparation, une responsabilité.

Besoin d’un regard lucide sur votre situation ?

Je ne vends pas de solutions miracles. Je ne promets pas la sécurité absolue. Parce qu’elle n’existe pas.

Mais je peux vous aider à comprendre où vous en êtes vraiment. À identifier vos vrais risques. À prioriser les bonnes actions.

Parlons-en.

Et si vous voulez aller plus loin dans la réflexion, je propose régulièrement des sensibilisations et conférences. Parce que la cybersécurité, avant d’être technique, c’est d’abord comprendre.

Vincent Podlunsek

Expert en cybersécurité et infrastructure

Fondateur d’Adamentis et POD Informatique

23 ans de terrain, des centaines d’interventions, et une conviction : partager le savoir pour que les erreurs cessent de se répéter.

📎 Ressources et sources :

Baromètre Cybermalveillance.gouv.fr 2025 :

- Synthèse officielle TPE-PME 2025

- Rapport PDF complet TPE-PME 2025

- Baromètre national (grand public) 2ᵉ édition

- Synthèse presse et chiffres clés Cybermois 2025

Guides et bonnes pratiques ANSSI :

- Les essentiels de l’ANSSI

- Recommandations mots de passe ANSSI 2025

- 10 bonnes pratiques pour les mobiles

- MOOC SecNumacadémie (formation cybersécurité gratuite)

- Publications officielles ANSSI (guides, bulletins, rapports)

- CERT-FR (alertes et bulletins de sécurité)

Autres ressources :